Confluence 漏洞分析环境搭建

下载方式

https://product-downloads.atlassian.com/software/confluence/downloads/atlassian-confluence-6.9.0.zip

输入指定的版本进行下载。

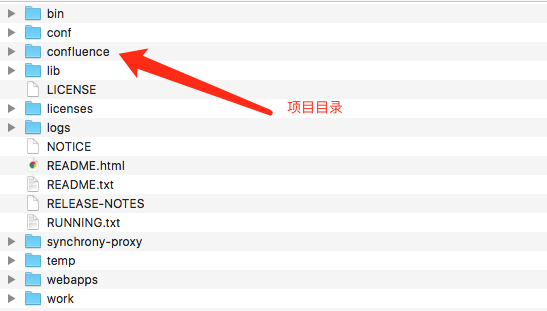

目录结构

confluence目录是程序目录,是我们分析漏洞的重点

其它文件夹都是tomcat容器相关的文件,比如bin目录放着tomcat和各个系统下的管理脚本,我们可以不管。

漏洞分析环境准备

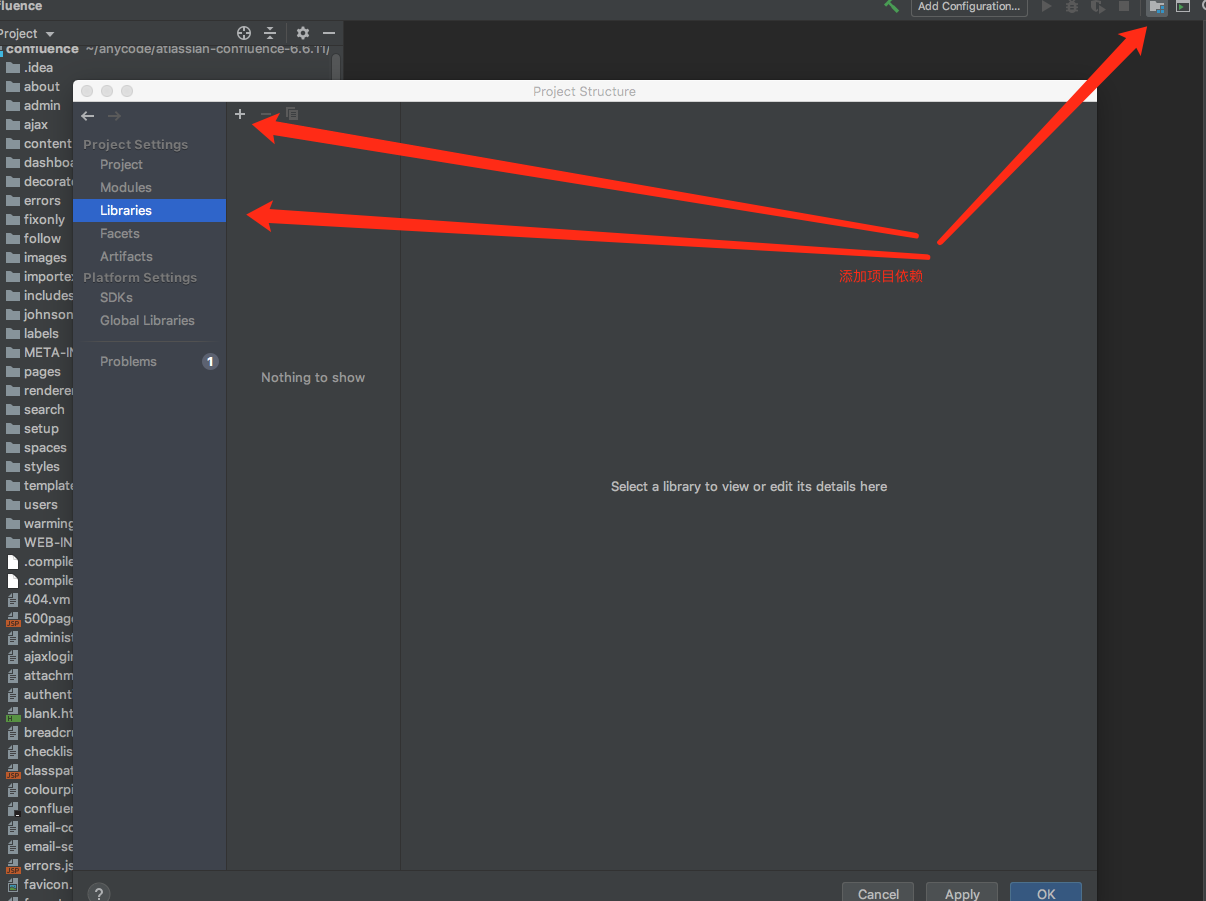

1.用IDEA新建一个项目,然后用文件夹confluence作为WEB根目录。

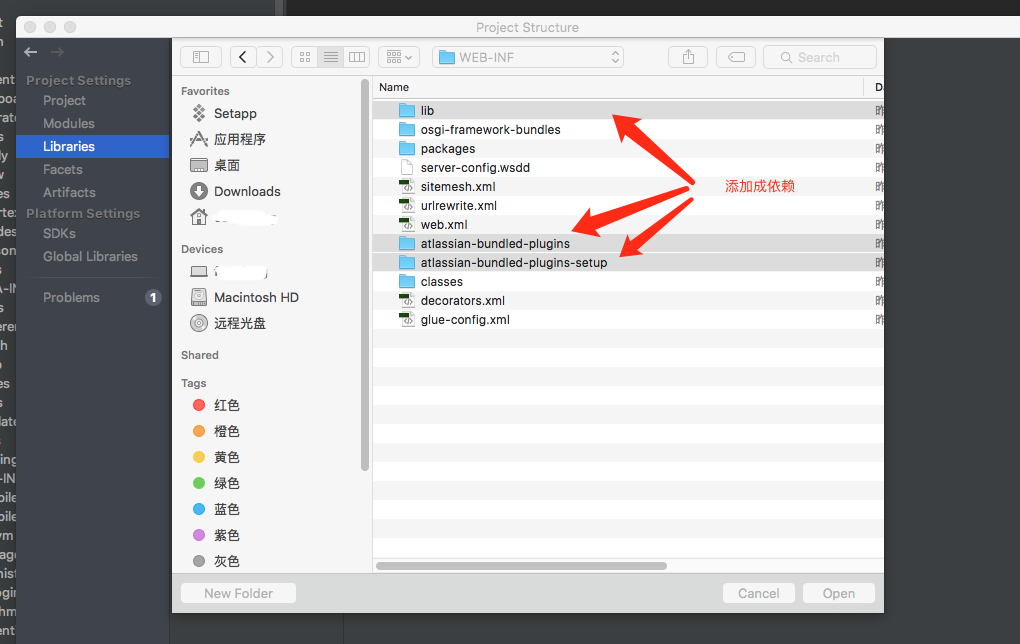

2.将WEB-INF目录下的lib,atlassian-bundled-plugins和atlassian-bundled-plugins都添加成Library.

源码都是jar文件,添加成Library之后就可以直接用IDEA打开查看源代码了。

WEB访问

1. 配置修改

配置WEB访问,需要打开文件 confluence/WEB-INF/classes/confluence-init.properties,然后添加如下代码到最后:

confluence.home=/anycode/atlassian-confluence-6.6.11/data

后面的路径确保是存在的。

如果不设置·confluence.home·启动的时候会提示错误setting your Confluence home。

然后执行

1 | ./bin/startup.sh |

完成启动。

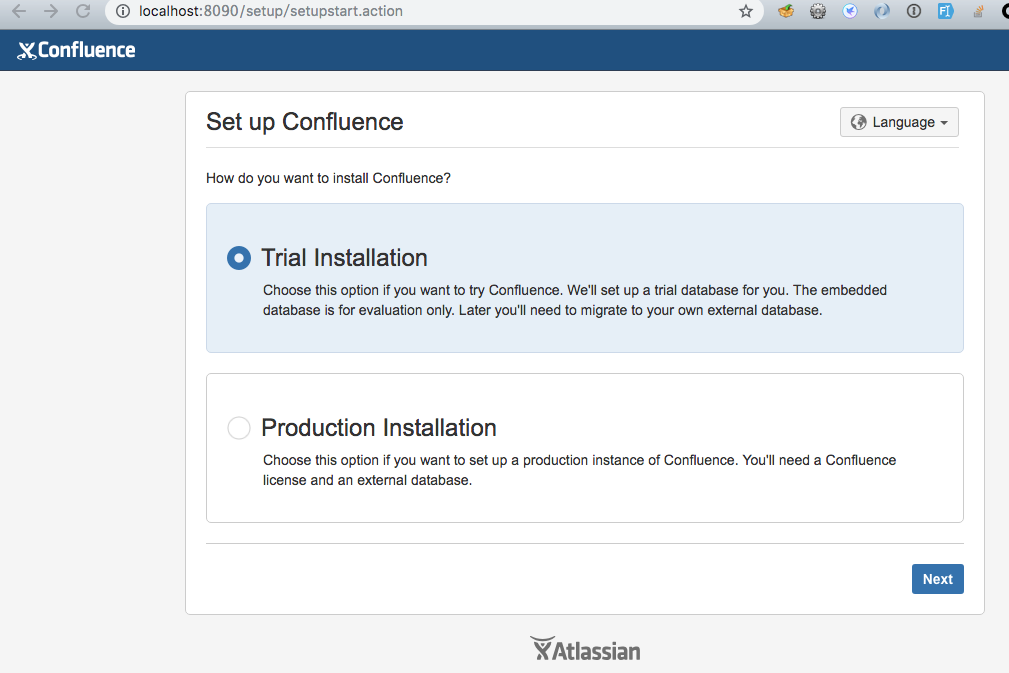

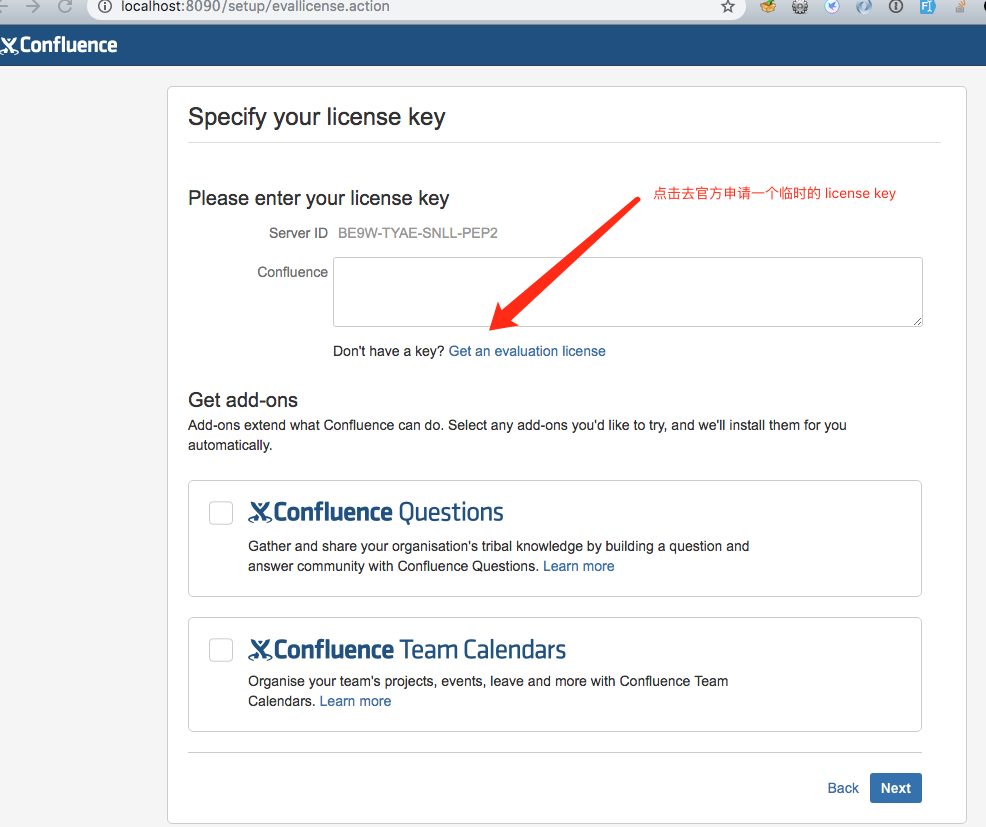

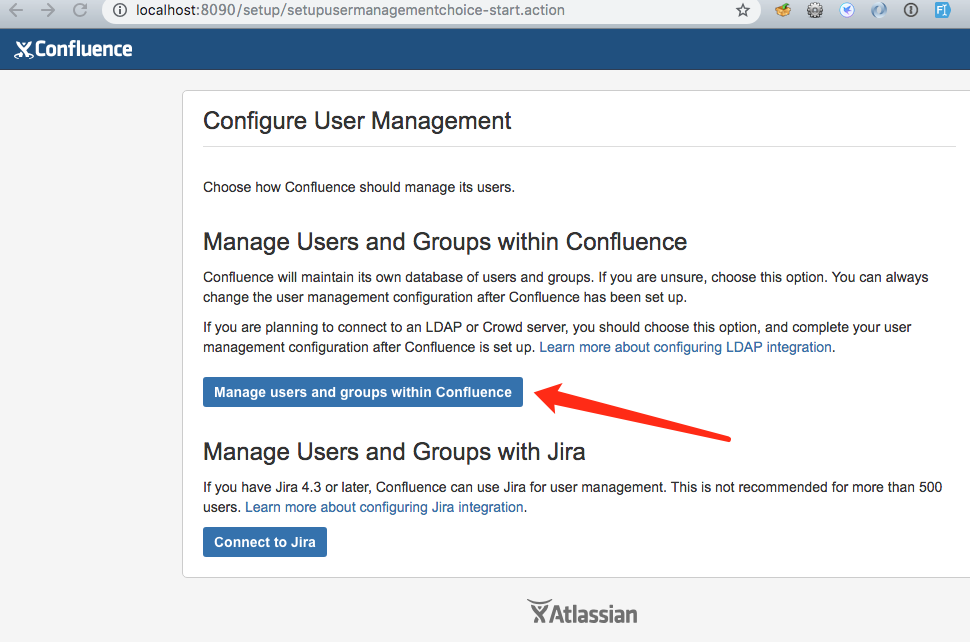

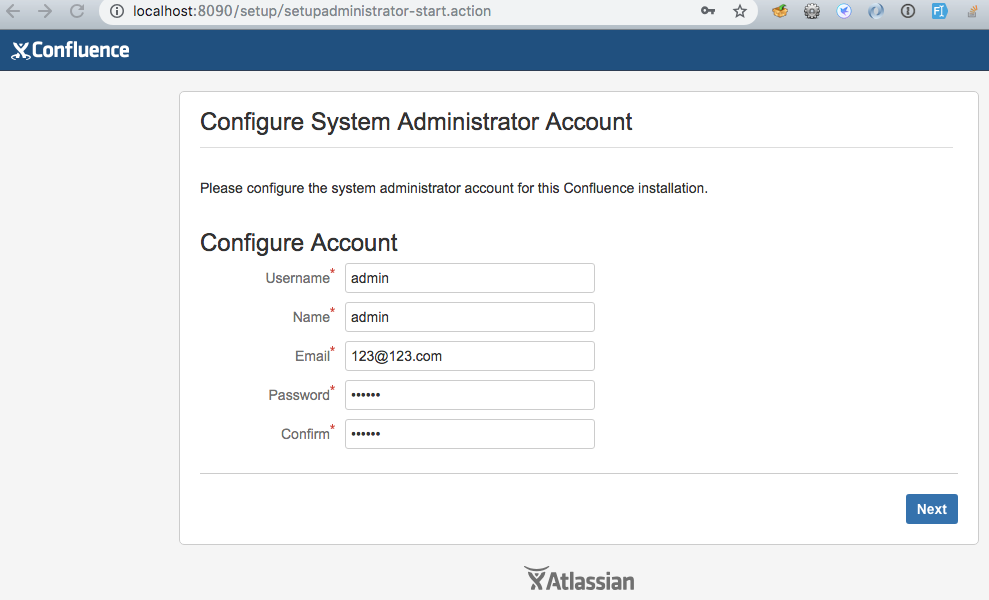

2. 访问 http://localhost:8090进行配置。

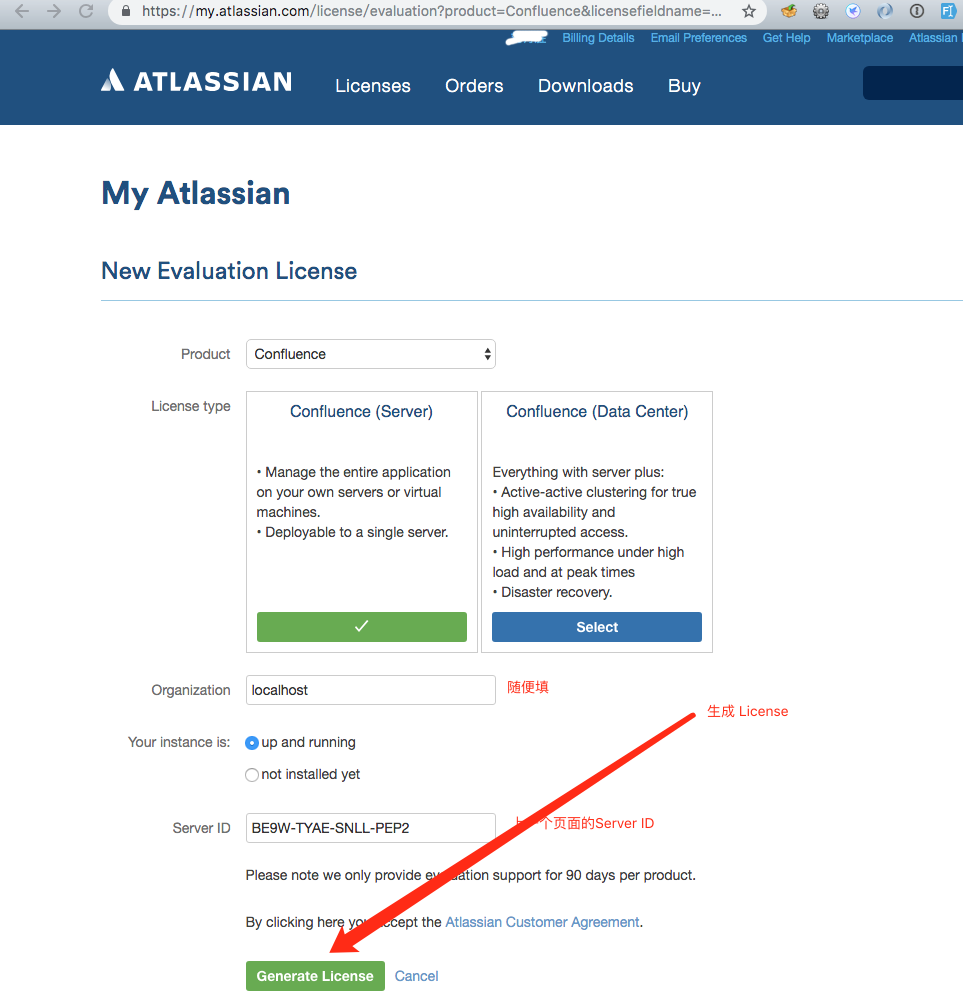

跳转到官网网站,如果没有账号就注册一个,接着跳转到Generate License 页面。

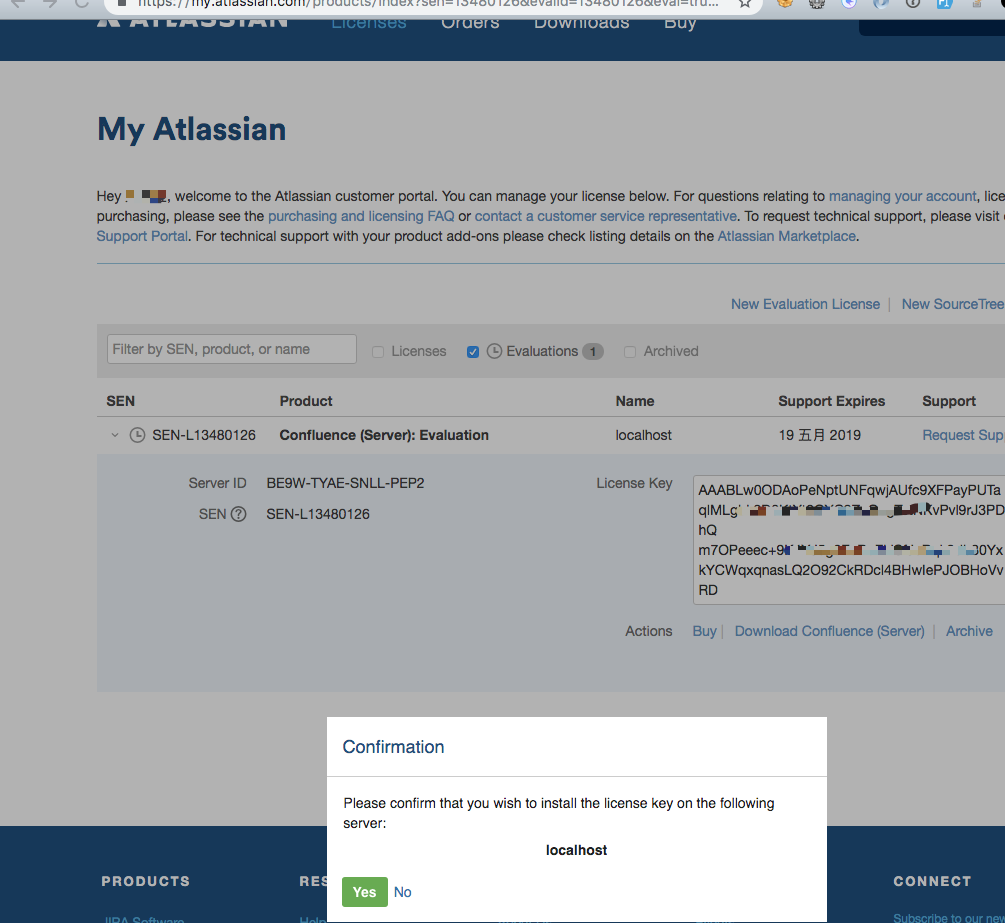

点no,复制 license key 到刚才的页面继续。

静态调试

动态调试

参考资料

https://paper.seebug.org/884/

https://chybeta.github.io/2019/04/06/Analysis-for-%E3%80%90CVE-2019-3396%E3%80%91-SSTI-and-RCE-in-Confluence-Server-via-Widget-Connector/

- 本文链接:http://l4yn3.github.io/2019/04/20/Confluence-漏洞分析环境搭建/

- 版权声明:本博客所有文章除特别声明外,均采用 CC BY-NC-SA 3.0 CN 许可协议。转载请注明出处!